HackMyVM - Brain

1 junio 2021

Esta máquina se encuentra en la plataforma HackMyVM y ha sido creada por el usuario d4t4s3c.

Es una máquina poco realista en el acceso pero muy original y entretenida en la escalada de privilegios.

| # | Dificultad |

|---|---|

| Acceso | Fácil |

| Escalada de privilegios | Fácil-Medio |

Enumeración

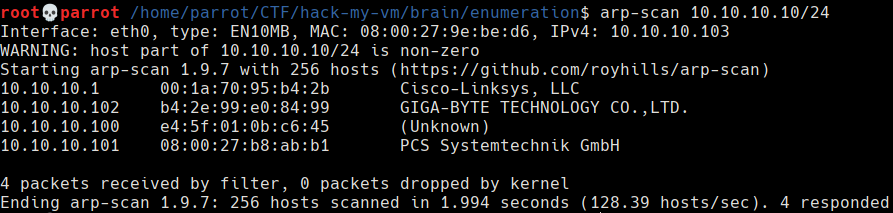

La enumeración comienza detectando la dirección IP de la máquina. Para ello se utiliza la herramienta arp-scan, hay que tener en cuenta que la máquina víctima debe estar en la misma red que la máquina del atacante.

La herramienta ha detectado 4 IP:

- 10.10.10.1 → Gateway

- 10.10.10.102 → Host anfitrión

- 10.10.10.100 → Raspberry

- 10.10.10.101 → Máquina objetivo

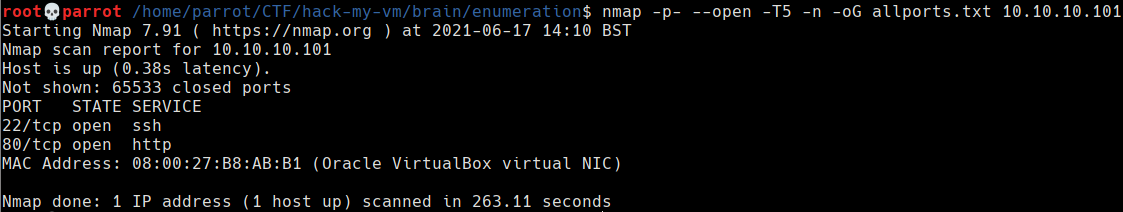

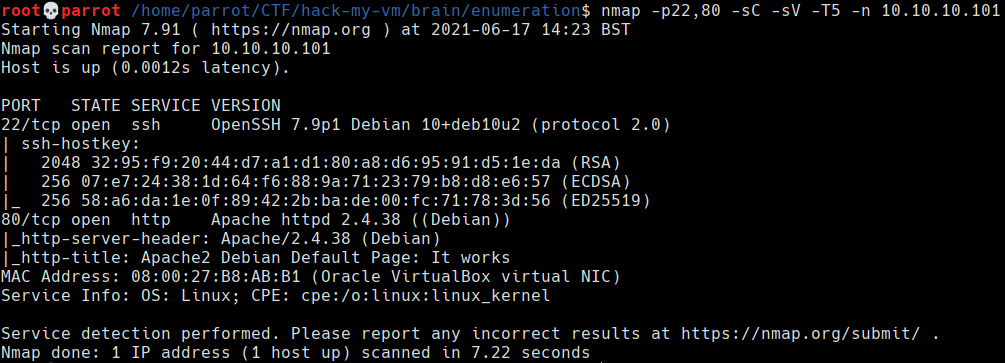

Una vez identificada la máquina objetivo se realiza el escaneo de puetos como es usual. Primero un escaneo rápido y posteriormente un escaneo más profundo para detectar los servidos que corren en los puertos abiertos.

El escaneo ha encontrado dos puertos abiertos el de HTTP y el de SSH. A continuación se utiliza whatweb para desvelar más del servicio HTTP

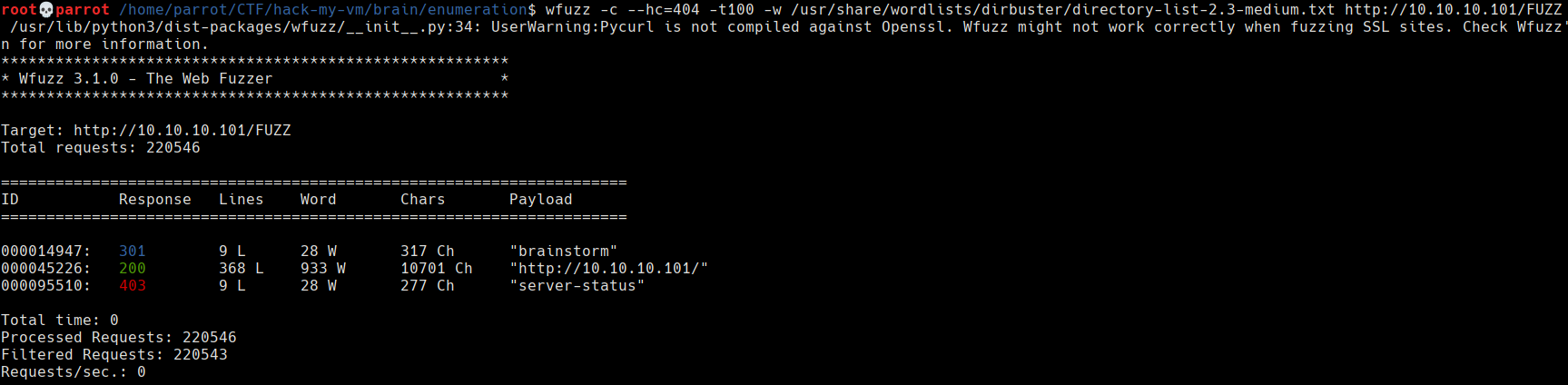

Según ha desvelado whatweb, el servicio HTTP es la página por defecto de Apache httpd. Probablemente exista algún directorio oculto por lo que se procede a hacer fuzzing con la herramienta wfuzz con el diccionario "medium" de dirbuster para encontrarlos.

Se ha encontrado un nuevo directorio llamado "brainstorm".

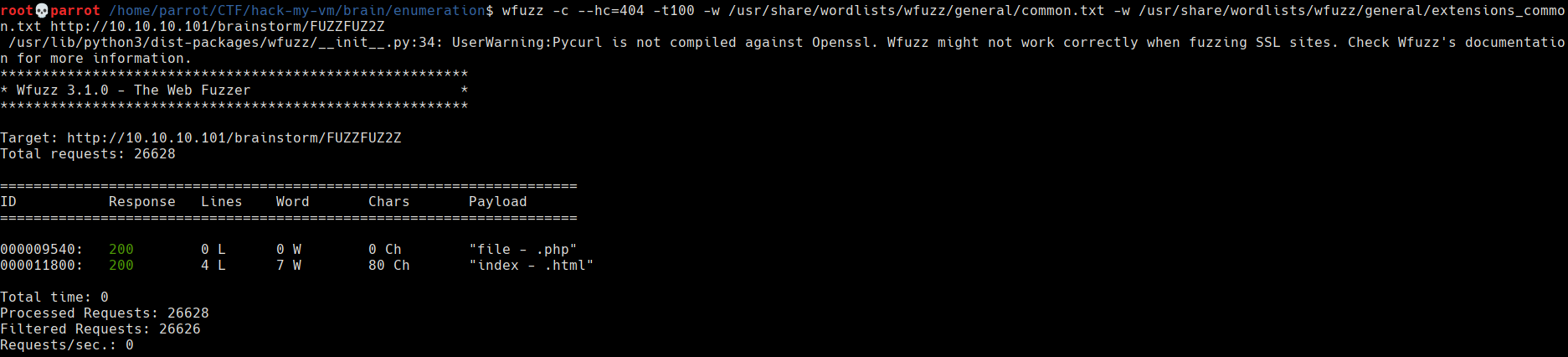

Se vuelve a hacer fuzzing en este directorio utilizando los diccionarios common y extension_common de wfuzz.

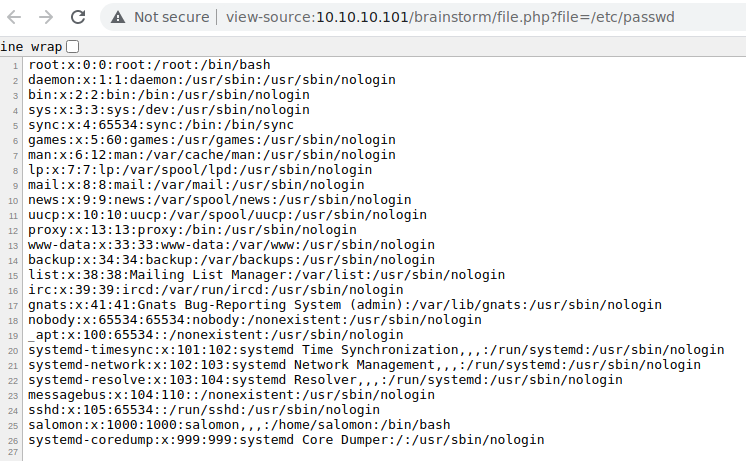

Se ha encontrado un nuevo recurso, file.php. Según el nombre del recurso se piensa que puede tratarse de un archivo para mostrar archivo del sistema, es decir, un LFI. Se prueba con distintos parámetros en la URL hasta encontrar el que permite el LFI.

Conseguir acceso

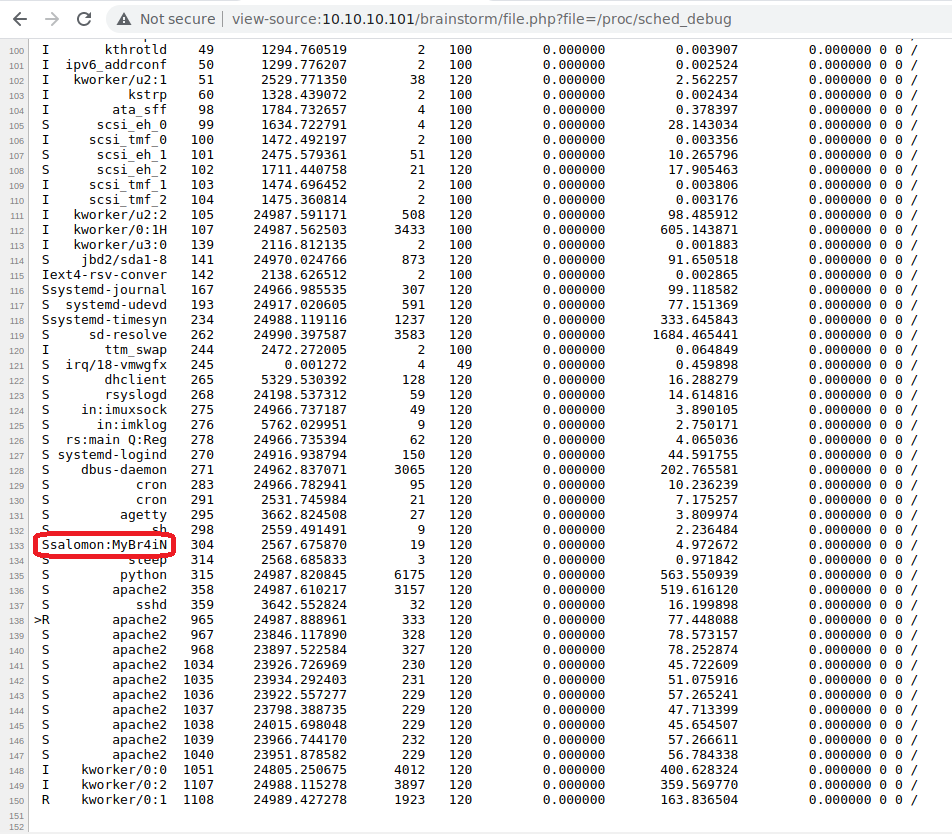

En un primer momento se pensó por un log poisoning pero al no avanzar por esta vía se cambió la táctica a buscar credenciales en archivos de configuración y otros archivos del sistema. Tras un buen rato de búsqueda se encuentran las credenciales salomon:MyBr4iN al consultar los procesos en ejecución del sistema (/proc/sched_debug).

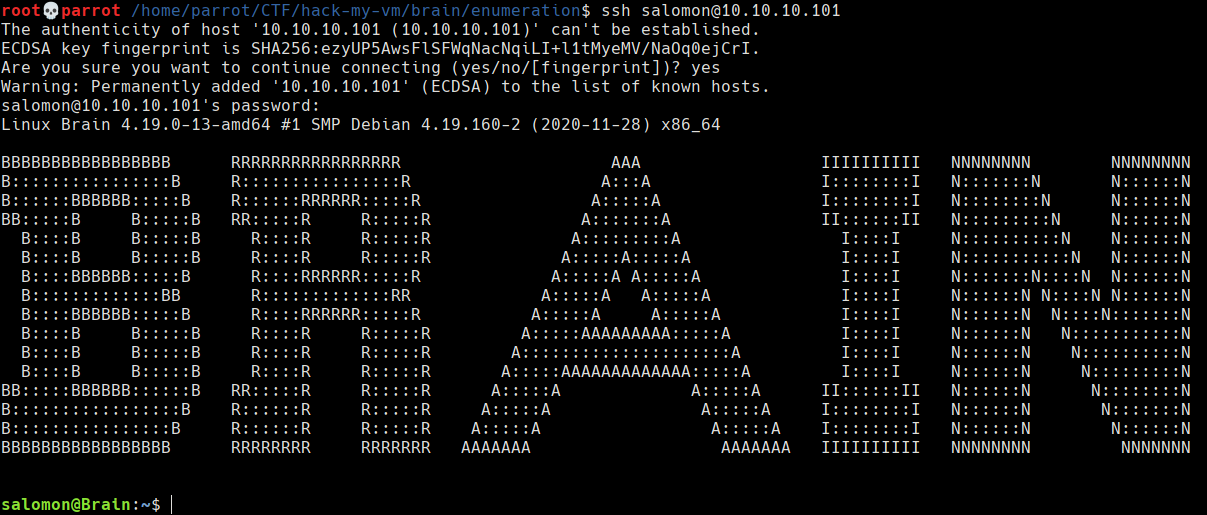

Se utilizan estas credenciales para acceder al sistema a través del servicio SSH.

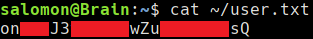

Siendo usuario en la máquina ya puede consultarse la flag de user.

Escalada de privilegios.

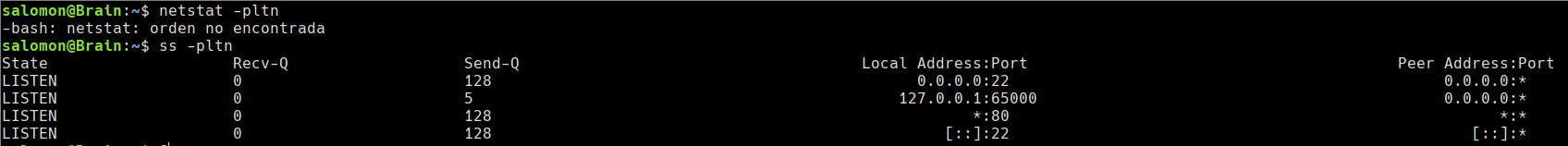

Después de no detectar una vía sencilla de escalar privilegios consultado los permisos del usuario salomon se hace una consulta de los puertos abiertos internamente en la máquina detectando un servicio TCP en el puerto 65000.

Al ser un servicio TCP puede utilizarse telnet para conectarse y realizar un banner-grabbing para detectar el servicio que está corriendo.

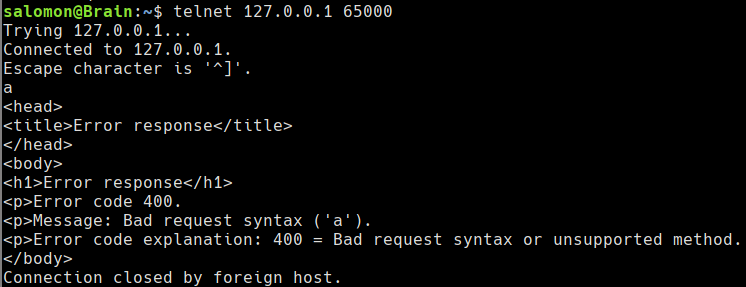

Gracias al banner grabbing se detecta que es un servicio HTTP. Por lo que utilizando telnet otra vez se contruye una petición GET básica y se envía.

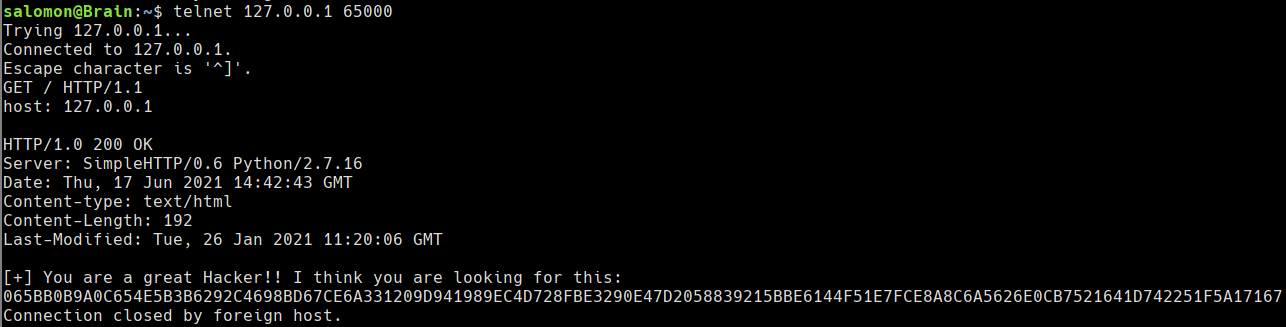

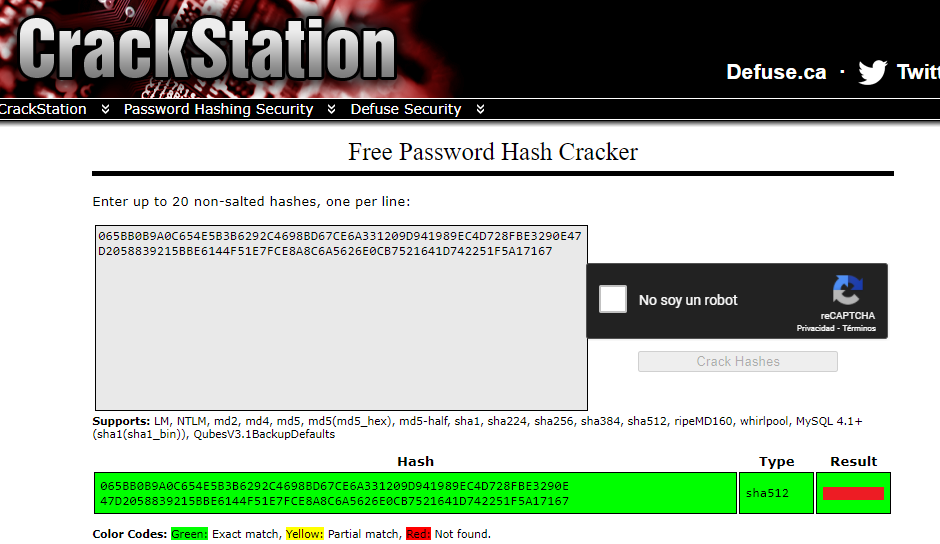

La respuesta del servidor a la petición GET contiene lo que parece ser un hash SHA512. Pero para comprobarlo se utiliza la herramienta hash-id.

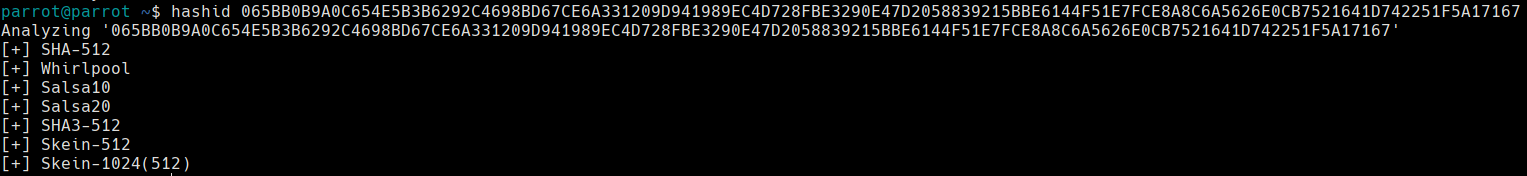

Al tratarse de un hash sin salt puede romperse fácilmente desde crackstation.

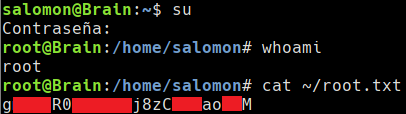

El resultado del crackeo es utilizado como contraseña para convertirse en root y recuperar la flag de root.